主题中讨论的其他器件:SysConfig

工具与软件:

我们期待在我们的航空航天产品中使用 AM243x。 出于出口管制原因、我们需要确保器件中的加密模块已禁用。 我们还需要了解启用加密引擎以确保不会无意中完成加密的过程。

我已找到 SDK API 文档和源代码、用于在 AM243x 的 DMSC 中启用各种加密引擎。 然而、AM243x 的 TRM 和数据表不记录 SDK API 为启用各种 crytpo 引擎(例如 SA2_UL、PKA)而写入的寄存器。

我在 CSL 中指的是这个寄存器结构:

typedef 结构{

CSL_CP_aceMmrRegs MMR ;

volatile uint8_t RSVD0[3824];

CSL_CP_aceUpdateRegs 更新;

易失性 uint8_t RSVD1[61144];

CSL_CP_aceTrackgRegs TRNG;

Volatile uint8_t RSVD2[65408];

CSL_EIP_29t2_ramRegs PKA;

} CSL_CP_aceRegs;

我看到这些寄存器是通过 MMR、CBASS 通过基于区域的防火墙进行访问的。

对于 Ex、可以通过位于0x40900000的基于区域的防火墙访问 SA2_UL0

但是、我找不到这些 ACE 寄存器的寄存器映射。

除了 SDK 源代码中的内容外、您是否可以提供 Cryto 引擎寄存器文档的位置?

此外、是否可以在特定版本的 Am243x 中永久禁用这些功能?

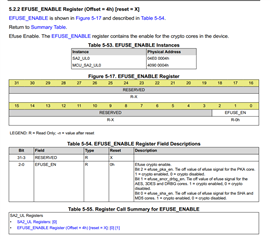

我看到 Cryto 模块设备特定可用性显示在 device_Feature2和 device_FEATURE6中。 但 TRM 中这些只读寄存器的默认值列为-X

因此、对于 AM243x、我假设这些寄存器始终会说它们始终被视为存在的?