2018年1月2日、上午9:30 (CT)

用于 WM6/7/8的 FWS 应用于 Linux 固件主线。

请注意、新的 Wilink6/7服务包已发布。

版本为:R5SP9、可从以下链接下载: https://git.ti.com/wl12xx/

它被推至 Linux 主线、但这需要几天时间才能被接受。

您可以构建整个设置 、也可以仅在固件的 ti-utils 存储库中获取更改、并在 hostap 更改的 hostap 中获取更改。

要构建整个设置、请下载构建实用程序存储库: TAG ol_R5.SP9.01

您无需更改构建脚本。 只需将 setup-env 更改为指向最新的 SP:

导出 build_version="ol_R5.SP9.01"

2017年12月8日、下午5:00 (CT)

已为 CC3100、CC3200、CC3120和 CC3220发布了主要重新安装攻击修补服务包

可在此处分别找到它们:

谢谢-

SimpleLink Wi-Fi 应用和开发团队

================================================================================

2017年11月30日、上午8:00 (CT)

请注意、新的 Wilink8 NLCP 服务包已于昨晚发布到 TI.com。 此 Service Pack 包括针对 hostapd 和 FW 的 KRACK 修复程序。 请在以下位置找到该位置:

http://www.ti.com/tool/WILINK8-WIFI-NLCP

2017年11月29日、下午1:50 (CT)

我们想强调一下在11月27日发布的 Wilink8 MCP 版本的直接链接。

2017年11月17日下午4:30 (CT)

WiLink8产品更新:

发布到以下链接的 NLCP 软件包包含 WPA Supplicant 补丁以及所需的 FW 更新。 TI 强烈建议客户在最新版本 R8.7SP2上应用这些补丁和固件更新。 例如、此版本是符合最新红色认证所必需的、这是 TI 针对 KRACK 修复程序测试的版本。 出于完整性考虑,为 KRACK 修复程序发布的 FW 修补程序与以下唯一版本兼容:

-

- R8.6

- R8.6SP1

- R8.7

- R8.7SP1

- R8.7SP2

MCP 版本包现在正在进行最终回归测试。 我们的预期是、该软件包将不迟于11月27日发布到 TI.com。 它将作为新的 Service Pack 版本发布: MCP8.5SP2。 作为该软件包的一部分发布的 FW 仅与 MCP8.5SP1及更高版本兼容。 同样、旧版本必须更新、以实现 RED 合规性和 KRACK 修复。

2017年11月7日、下午6:00 (CT)

WiLink8产品更新:

WL18xx 器件的软件包将于明天在 TI.com 上提供、可通过以下页面访问:

2017年11月6日、下午4:30 (CT)

WiLink8产品更新:

修复程序的漏洞测试已完成、最终回归测试正在结束。 很抱歉、我们 完全希望在未来几天内发布 WL18xx 器件的封装。

SimpleLinkWi-Fi 产品更新:

我们预计 之前发布的时间表不会有任何变化。

2017年10月24日、下午4点(CT)

问题说明:

-

- 如前所述,TI 获悉最近发现的 WPA2问题,并确认与 TI WiLink

8、WiLink

7、WiLink

6 和 CC31xx/CC32xx 产品一起使用的 WPA2请求程序包含漏洞。

- WPA2请求方(wpa_supplicant) 是网络处理器(NWP)代码中与 WPA 验证器进行密钥协商的部分。

- 易受攻击的产品允许攻击者诱骗目标 Wi-Fi 产品重新安装其安全密钥。

- 要利用此漏洞、攻击者必须处于目标产品的 Wi-Fi 范围内。 攻击无法通过互联网远程执行、因此无法轻松扩展。

- 除了 WPA2加密之外、使用 TLS 协议的应用程序可以防止攻击者解码或修改流量、即使 WPA2安全性被破坏也是如此。 除了 WPA2支持外、CC3xxx 系列产品还提供内置 TLS 安全性。 WiLink

还可以利用上层操作系统的 TLS 协议。

- 如前所述,TI 获悉最近发现的 WPA2问题,并确认与 TI WiLink

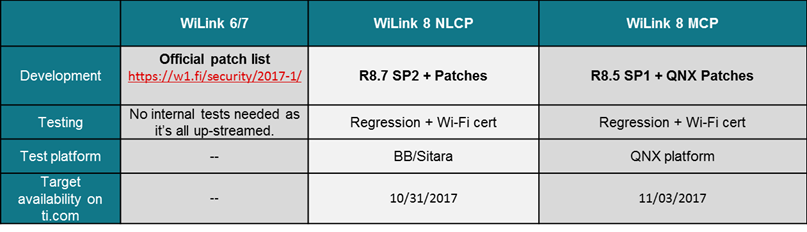

基于 WilinkTM 的产品:

-

- WiLink

8: TI 已确定了 TI WiLink

8 (WL18xx)的请求软件更新形式的潜在修复。 在实验室测试中,TI 已验证了 WiLink

8上的请求程序的漏洞,并且建议的代码修复可解决该问题。 TI 计划对建议的代码修复执行回归测试、然后发布说明如何下载和应用修复的说明。 此外、TI 计划发布一个修订版服务包、其中已应用了代码修复。 下面显示了分发说明和修订后的 Service Pack 的时间表。

- WiLink

7和 WiLink

6:WPA2请求程序的最新代码修复已发布,并可从下面共享的链接下载。 应用 修补程序到您的现有代码库、或从 上游提取最新代码。

- 从 WiLink

6到 WiLink

8的所有几代 WiLink 产品都使用相同的开源 hostap 软件包。

- 所有 hostap 发布的修补程序都可以应用、但对所有项目进行了一些细微调整。

- WiLink

(https://w1.fi/security/2017-1/)

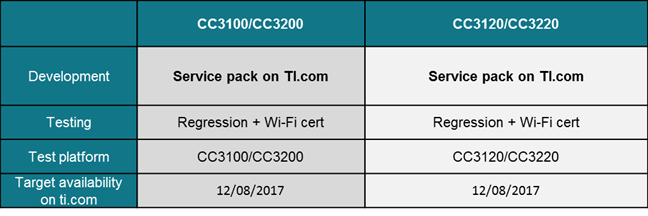

基于 SimpleLink CC31xx/CC32xx 的产品:

-

- TI 已为 TI 的 CC31xx/CC32xx 产品确定了一种潜在的修复方法,即提供软件更新。

- 在实验室测试中、TI 已验证了 CC31xx/CC32xx 上的请求程序的漏洞、并且建议的代码修复可解决该问题。

- TI 正在根据建议的代码修复创建修订的服务包、并将对服务包执行回归测试。

- TI 计划为 CC3100/CC3200和 CC3120/CC3220产品发布这些服务包。

- 下面提供了服务包的开发、测试和分发时间表。

2017年10月18日、下午4点(CT)

TI 获悉最近发现的 WPA2问题,并已确认与 TI WiLink8 (WL18xx)、WiLink

6 和 CC31xx/CC32xx 产品配合使用的 WPA2供应商容易受到攻击。

WiLink8:TI 已确定了 TI WiLink

8 (WL18xx)的请求软件更新形式的潜在修复。 在实验室测试中,TI 已验证了 WiLink

8上的请求程序的漏洞,并且建议的代码修复可解决该问题。 TI 计划对建议的代码修复执行回归测试、然后发布说明如何下载和应用修复的说明。 此外、TI 计划发布一个修订版服务包、其中已应用了代码修复。 在接下来的三个工作日内,应提供分发说明和修订后的服务包的时间表。

WiLink6:与 WiLink

8的状态相同。 TI 计划对建议的代码修复执行回归测试、然后发布说明如何下载和应用修复的说明。 指示的分发时间表应在接下来的三个工作日内可用。

CC31xx/CC32xx :TI 已确定了 TI CC31xx/CC32xx 产品的可用软件更新形式的潜在修复。 在实验室测试中、TI 已验证了 CC31xx/CC32xx 上的请求程序的漏洞、并且建议的代码修复可解决该问题。 TI 计划根据建议的代码修复创建修订的服务包、并对服务包执行回归测试。 TI 计划为 CC3100/CC3200和 CC3120/CC3220产品发布服务包。 服务包的分发时间表应在接下来的三个工作日内提供。

2017年10月17日下午3点(CT)

TI 获悉最近发现的 WPA2问题、并已确认 WiLink 8 (WL18xx)和 CC31xx/CC32xx 器件受到影响。

TI 已识别出 WiLink 8的请求更新形式的修复程序、并且 TI 正在为 CC31xx/CC32xx 产品进行服务包更新。

这些更新将在发布前在 TI 实验室中进行回归测试。 有关特定器件的发布格式和时间表的更多详细信息将在本周晚些时候发布。