主题中讨论的其他器件:CC3235SF、 UNIFLASH

您好!

我们一直在使用身份验证方法 EAP-TLS 将企业安全连接与不同的网络成功集成。 但是、我们在最新集成方面遇到问题。 我们使用的是 SDK 版本3.40.00.05和 Service Pack 版本 sp_4.4.4.1.3_3.1.0.5_3.1.0.19。

根据用户指南第4.6.2节"企业安全性"、设备需要3个文件进行 EAP-TLS 连接:

- 以 DER (二进制)或 PEM (ASCII)格式保存在"sys/cert/ca.der"下的服务器根 CA 文件。

- 以 DER (二进制)或 PEM (ASCII)格式保存在"sys/cert/client.der"下的客户端证书。

- 私钥以 DER (二进制)或 PEM (ASCII)格式保存在"sys/cert/private.key"下。

为了使器件准备好进行身份验证、我们获得了一个.pfx 文件、其中包含受密码保护的所有必要证书。 使用此给定密码、我们还使用 openssl 命令将其转换为 TI 支持的格式。 我们使用的 openssl 命令是"openssl.exe PKCS12 -in certifications.pfx -out certifications.cer -nodes"。 此命令要求输入密码并将所有证书都以 PEM (ASCII)格式放入一个文件中。 稍后,每个部分都有相应的“---” 开始***--- end ***"文本已复制到具有上述某些名称的单独文件中。

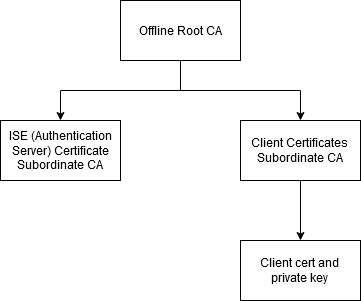

这适用于许多不同的集成、但最新的企业安全集成具有与其他集成不同的 CA 拓扑。 到目前为止,我们获得了一个根 CA 和一个带有一个私钥的客户端证书,其中客户端证书由根 CA 颁发。 最新的集成有一个脱机根 CA,该 CA 颁发了两个不同的从属 CA。 第一个从属 CA 是 ISE (身份验证服务器)证书、第二个从属 CA 是所有客户端证书的颁发者(我从现在开始调用此客户端从属 CA)。 每个 CA 和客户端证书的拓扑如下所示:

- 脱机根 CA

- ISE (验证服务器)证书从属 CA

- 脱机根 CA

- 客户端从属 CA

- 客户端证书和私钥

- 客户端从属 CA

我想了解哪些 CA 可以帮助我成功连接到网络。 我们首先尝试使用脱机根 CA 连接到网络、文件编号为1 ("sys/cert/ca.der")。 稍后、我们尝试将 ISE (身份验证服务器)证书从属 CA 和客户端从属 CA 作为文件编号1 ("sys/cert/ca.der")、但没有成功。

查看器件的日志、 可以通过 sl_WLAN_EVENT_CONNECT 成功连接到 AP、并发送带有 EAP-TLS 的 WPA2企业连接请求。 但是、器件在之后立即收到原因代码2 SL_WLAN_EVENT_DISCONNECT 事件 SL_WLAN_DISCONNECT AUTH_NO_DELOG_VALID。 我们尝试通过添加配置文件和启用自动连接以及使用 sl_WlanConnect 函数来启动连接、但结果相同。 最后、我们尝试使用以下代码禁用服务器身份验证、但在这些测试后连接仍然失败。

/*禁用服务器身份验证。 // _u8 param = 0;// 0表示禁用服务器身份验证*/ slRet = sl_WlanSet (sl_WLAN_CFG_General_Param_ID、\ sl_WLAN_General_Param_disable_ENT_SERVER_AUTH、\ 1、¶m);

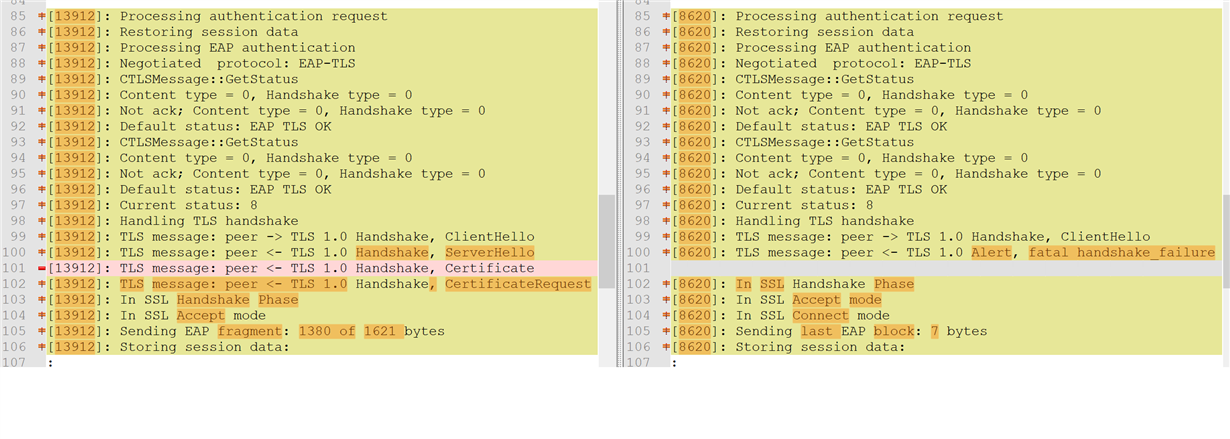

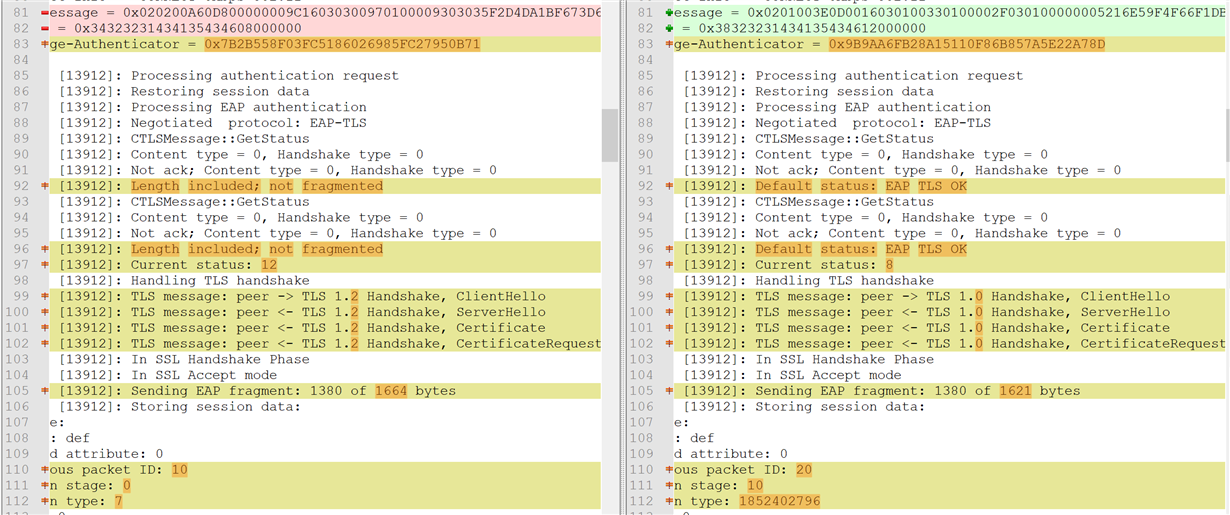

查看 Radius 服务器中的日志、有几个不同的故障原因。 可以看出 EAP-TLS 请求到达 Radius 服务器,Radius 服务器作出响应,但后续步骤中出现问题。 以下是几个原因:

| 事件 | 失败原因 | 分辨率 | 根本原因 |

| 5400 | 12520 EAP-TLS 握手失败,因为客户端拒绝了 ISE 本地证书 | 在“本地证书”页面(管理>系统>证书>本地证书)中检查是否为 EAP 安装和配置了正确的服务器证书。 还要确保已签名此服务器证书的证书颁发机构已正确安装在客户端的请求程序中。 检查此 EAP-TLS 对话的日志中的先前步骤,以查看表明握手失败原因的消息。 有关更多信息、请查看 OpenSSLErrorMessage 和 OpenSSLErrorStack。 | EAP-TLS 握手失败,因为客户端拒绝了 ISE 本地证书 |

| 5440 | 5440端点放弃了 EAP 会话并开始了新的 | 验证已知的 NAD 或请求程序问题和已发布的错误。 验证 NAD 和请求程序配置。 | 在上一个端点仍在进行中时、端点开始新的身份验证。 该端点的请求方很可能停止执行先前的身份验证并启动新的身份验证。 关闭先前的身份验证。 |

| 5411. | 12935 Supplicant 在 EAP-TLS 证书交换期间停止响应 ISE | 验证请求者是否配置正确、以便与 ISE 进行完整的 EAP 对话。验证 NAS 是否配置正确、以便将 EAP 消息传输到请求者/从请求者传输 EAP 消息。 验证请求者或 NAS 没有 EAP 会话的短超时。 检查将网络访问服务器连接到 ISE 的网络。验证请求方上是否信任 ISE 本地服务器证书。 验证请求者是否具有正确配置的用户/计算机证书。 | 请求者在 EAP-TLS 证书交换期间停止响应 ISE |

通过查看 Wireshark 捕获的日志、我们可以看到从 TI 器件到 AP 的取消身份验证数据包。 服务器和客户端通过 AP 进行的对话如下所示:

| 时间 | 源 | 目的 | 协议 | 信息 | 序列号 | FN |

| 6.156844. | TexasIns | 广播 | 802.11 | 探测请求 | 0 | 0 |

| 6.157468 | AP | TexasIns | 802.11 | 探头响应 | 623 | 0 |

| 6.163295 | TexasIns | 广播 | 802.11 | 探测请求 | 1 | 0 |

| 6.163768 | AP | TexasIns | 802.11 | 探头响应 | 624) | 0 |

| 6.261852. | TexasIns | AP | 802.11 | 取消身份验证 | 0 | 0 |

| 6.262140 | TexasIns | AP | 802.11 | 身份验证 | 1 | 0 |

| 6.263200 | AP | TexasIns | 802.11 | 身份验证 | 256 | 0 |

| 6.264223. | TexasIns | AP | 802.11 | 关联请求 | 2. | 0 |

| 6.265788 | AP | TexasIns | 802.11 | 关联响应 | 256 | 0 |

| 6.275755 | AP | TexasIns | EAP | 请求标识 | ||

| 6.276947. | TexasIns | AP | EAP | 响应标识 | ||

| 6.284551. | AP | TexasIns | EAP | 请求、TLS EAP | ||

| 6.303176. | TexasIns | AP | TLSv1 | 客户端您好 | ||

| 6.326566 | AP | TexasIns | EAP | 请求、TLS EAP | ||

| 6.327411 | TexasIns | AP | EAP | 响应、TLS EAP | ||

| 6.340577 | AP | TexasIns | EAP | 请求、TLS EAP | ||

| 6.342613. | TexasIns | AP | EAP | 响应、TLS EAP | ||

| 6.355674 | AP | TexasIns | EAP | 请求、TLS EAP | ||

| 6.35706. | TexasIns | AP | EAP | 响应、TLS EAP | ||

| 6.372640. | AP | TexasIns | EAP | 请求、TLS EAP | ||

| 6.374426. | TexasIns | AP | EAP | 响应、TLS EAP | ||

| 6.389659 | AP | TexasIns | EAP | 请求、TLS EAP | ||

| 6.391666 | TexasIns | AP | EAP | 响应、TLS EAP | ||

| 6.401470 | AP | TexasIns | TLSv1 | 服务器 Hello、证书、证书请求、服务器 Hello 完成 |

请帮助我了解这些故障的原因、并告诉我哪些配置出错或缺失。

此外、如果您随时需要更多信息、请告诉我。

最棒的