工具与软件:

您好!

客户发现、未向 HSM 运行时提供用于从 ROM 引导加载程序解密数据的对称密钥。

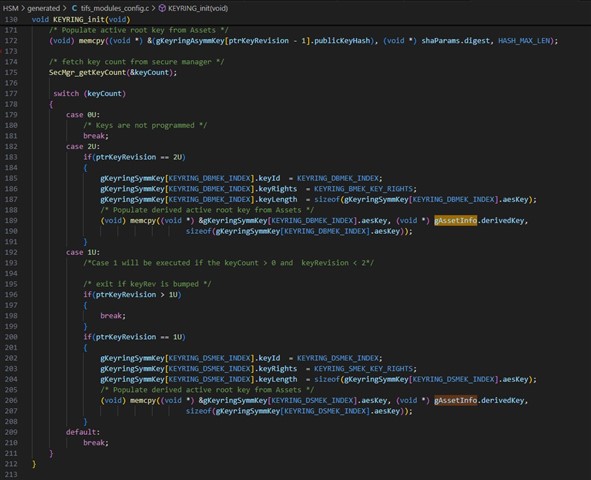

在 TIFs_modules_config.c 文件中生成的函数 keyring_Init()中、gAssetInfo.derivedKey 中的密钥被复制到 gKeyringSymbolKey 数组中。

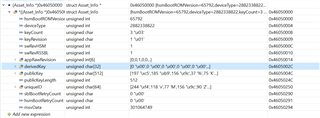

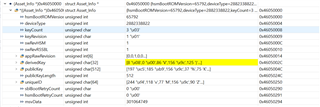

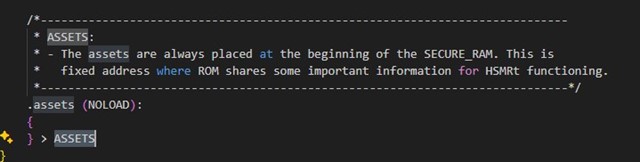

但是、信息 gAssetInfo.derivedKey 为0。 GAssetInfo 由 ROM 加载程序根据链接器文件中的信息进行描述。

它们如何获得对称密钥? 它们是否需要直接访问 OTP 数据?

此致、Holger