工具/软件:

我检查了密钥环客户端服务,我发现它只存储公钥的哈希,而不是它自己的公钥,它可以存储对称密钥,可以在加密解密过程中使用。

此外、我还得知、这些公钥哈希用于在验证映像签名之前验证证书公钥、需要进行身份验证。 对吗?

但是、如果我需要将公钥自身和其他密钥(特定于 HSM 安全 RAM 侧的项目)存储起来、以便稍后在安全服务(例如,Mac 生成)中使用、该怎么办。

谢谢

This thread has been locked.

If you have a related question, please click the "Ask a related question" button in the top right corner. The newly created question will be automatically linked to this question.

工具/软件:

我检查了密钥环客户端服务,我发现它只存储公钥的哈希,而不是它自己的公钥,它可以存储对称密钥,可以在加密解密过程中使用。

此外、我还得知、这些公钥哈希用于在验证映像签名之前验证证书公钥、需要进行身份验证。 对吗?

但是、如果我需要将公钥自身和其他密钥(特定于 HSM 安全 RAM 侧的项目)存储起来、以便稍后在安全服务(例如,Mac 生成)中使用、该怎么办。

谢谢

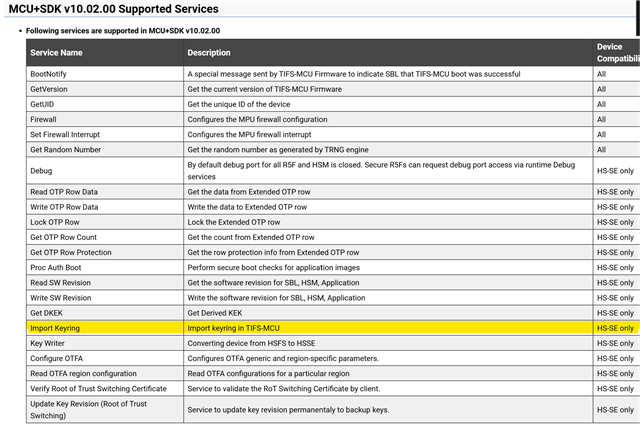

我还发现、控制在 OTP 中写入的密钥的安全管理器模块包含如下所示的以下密钥:

我只需要确认以下内容:

1- MPK 密钥存储在两个部分、因为它不是密钥本身、而是公钥哈希。 对吗?

2 个 MEK 密钥是用于加密解密过程的对称密钥。 对吗?

3:如果我们尚未使用 OTP 写入器软件刷写客户密钥、可在开发阶段使用 TI 密钥。 对吗?

4 - KEK 密钥的用途是什么?

您好、

[报价 userid=“659802" url="“ url="~“~/support/microcontrollers/arm-based-microcontrollers-group/arm-based-microcontrollers/f/arm-based-microcontrollers-forum/1533260/mcu-plus-sdk-am263px-how-can-i-store-public-keys-using-keyring-service此外、我还得知、这些公钥哈希用于在验证映像签名之前验证证书公钥、需要进行身份验证。 对吗?

但是、如果我需要将公钥自身和其他密钥(特定于 HSM 安全 RAM 侧的项目)存储起来、以便稍后在安全服务(例如,Mac 生成)中使用、该怎么办

[/报价]是、当前公钥哈希存储在证书中。 使用根密钥对证书进行签名。

密钥环的架构是这样的、您使用公钥对映像签名、然后在 HSM 侧比较公钥哈希以完成身份验证。 因此、公钥哈希值被放置在密钥环证书中。

您可以修改此项以仅存储公钥、但这需要在 TIFS 端实现自定义来解析此流程。

MPK 密钥存储在两个部分、因为它本身不是密钥、而是公钥哈希。 对吗?

是的

MEK 密钥是用于加密解密过程的对称密钥。 对吗?

是的

如果 我们尚未使用 OTP 写入器软件刷写客户密钥、则可以在开发阶段使用 TI 密钥。 对吗?

是的

KEK 键的用途是什么?

这是在 KEK 模式下设置时将由 AES 加速器使用的密钥加密密钥、即不需要外部加密密钥。 请参阅 第 7.4.4.3.4.7 节:密钥选择机制 TRM AM263Px Sitara 微控制器技术参考手册(修订版 C)中的

我可以使用 HsmServer_importKeyHandler 在 OTP 中提供其他密钥而不刷新客户密钥的客户服务?

这是一项开箱即用的仅在 HS-SE 器件上提供的服务。

谢谢。此致、

Nikhil Dasan