Other Parts Discussed in Thread: CC2745R10-Q1, SYSCONFIG

主题: SysConfig 中讨论的其他器件

工具/软件:

您好:

我的环境如下:

板:CC2745R10-Q1

调试器:XDS110

SDK:SimpleLink Lowpower f3 ver.9.10.00.83

IDE:IAR Embedded Workbench for ARM 9.60.3.7274

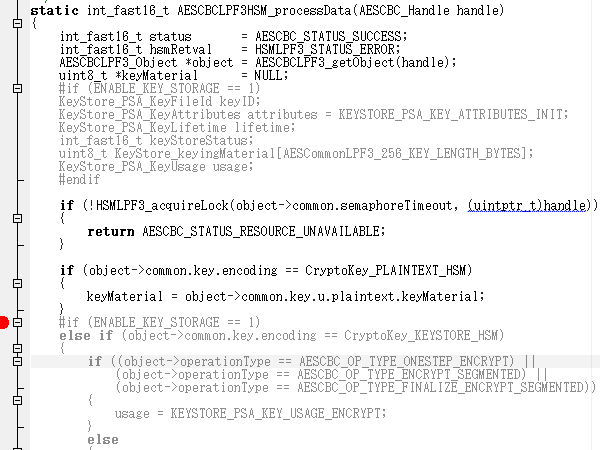

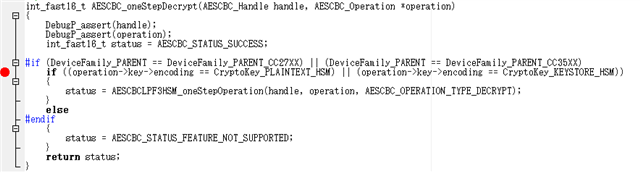

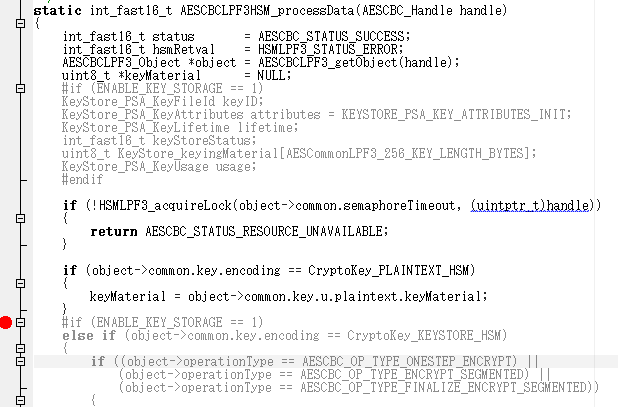

查看 SDK 源代码、它仅处理密钥编码 CryptoKey_明文_HSM 或 CryptoKey_keystore _HSM。

这是否意味着除非密钥存储在 HSM 中、否则不能进行 CBC 解密?

是否可以使用 PSA 存储中存储的密钥(寿命为 keystore _PSA_key_lifety_persistent)执行 CBC 解密?

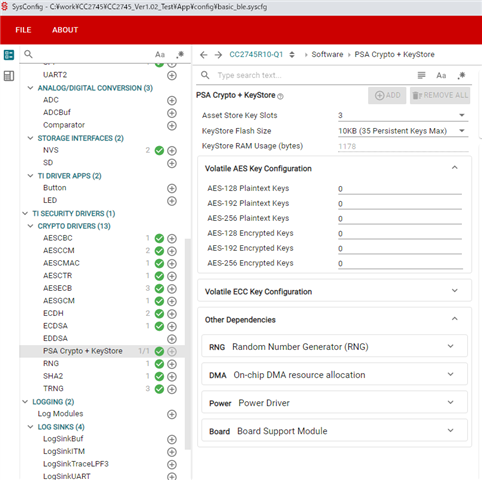

另外、您能告诉我如何启用 ENABLE_KEY_STORAGE(SysConfig 设置?)吗?

※如果密钥编码为 CryptoKey_keystore HSM、则必须在编译软件中启用 ENABLE_KEY_STORAGE。

此致、