主题中讨论的其他器件:UNIFLASH、 MSP-FET

您好!

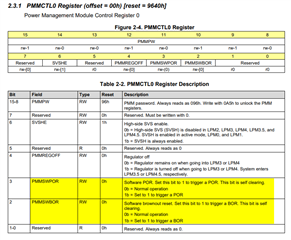

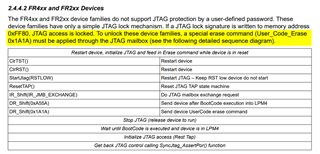

通过向 JTAG 签名1和 JTAG 签名2写入值0x5555、我已经能够按照说明禁用 MSP430FR2xxx 器件系列上的 JTAG。 我还可以通过向0x5555和0x5555写入类似签名来禁用 BSL。 此后 ,由于有一个密码来启用 BSL ,但这将是一个固定的密码,为了避免器件能够在现场解锁的风险,我明白我必须熔断电子保险丝来禁用 JTAG , 并通过执行上述步骤禁用 BSL。 我知道只有在应用此命令后复位后才会应用锁定。 此后当我尝试对工具重新编程时、会收到一个错误、指出"器件已受保护"、无法被 Uniflash 等软件识别。

我能够通过使用 TI Uniflash 工具执行批量擦除来恢复和解锁器件、随后能够让 Uniflash 对器件进行重新校准并对器件进行重新编程。

由于我希望在 最终客户固件中执行这些锁定步骤、因此我希望固件本身也包含重置功能、以减少所需的额外制造步骤。

但是、这意味着我需要一种方法来验证锁定是否已经发生。 如果该事件已经发生一次、则无需再次写入存储器并再次复位器件(因为这会导致引导循环)。

a.如何从 MSP430FR2xxx 固件中应用器件复位? 我不知道用于复位 MCU 本身的'reset'命令。

b.在查看文档时、我会看到一些函数、例如"isLockKeyProgrammed"或"isFuseBlown"。 不过、这些功能似乎是另一个器件通过 JTAG 接口发送主 MCU 的功能、而不是主 MCU 可以自行检查的功能。 如果器件被锁定、仅读取 JTAG 和 BSL 签名并确认它们等于0x5555的唯一解决方案是否是?

请告诉我。

此致、

Samyukta.