工具/软件:

尊敬的 TI 专家:

我有几个与 Keywriter 版本的使用相关的问题: 02.00.00.00。

1. mSv 问题

在转换为 HS-SE 之前、我想试试 OTP 编程。 因此、我创建了具有 mSv 证书的 Keywriter。 我选择了 0xFFFFF、我预计"所有1 "不会更改 OTP 单元。

./gen_keywr_cert.sh -t ti_fek_public.pem --mSv 0xFFFFF

mSv 已正确编程:

* MSV:

[u32] BCh + mSv:0x0

已成功编程2/2行

[u32] BCh + mSv:0xDDEFFFFF

然后我想将 mSv 重新编程为 0xFFFFE

./gen_keywr_cert.sh -t ti_FEK_public.pem --mSv 0x3E --mSv-OVRD

然后我收到错误:

* MSV:

[u32] BCh + mSv:0xDDEFFFFF

编程 MSV 时出错

DEBUG_RESPONSE:0x2000000

[u32] BCh + mSv:0xDDEFFFFF

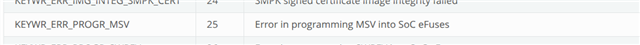

什么意味着 debug_response:0x2000000? -没有记录。

也许 OTP 中存储值的逻辑会被恢复、我应该先存储 0x00000值、然后重新编程到一些一位字段、例如0x00001和下一个 x00003?

是否有任何其他变量像 mSv 来播放它?

2. wp、rp 开关 ./ gen_keywr_cert.sh

对于密钥 smpk bmpk 编程、这些交换机究竟意味着什么? 在示例中 、有时设置为-s-wp 、有时设置为-s-rp。 我问,在 WP 写保护的情况下 , Keywriter 不能覆盖存储的"一"位在下一次,例如在多通序列期间,如果 IAM 正确, 什么意思 rp -不能读取它以显示在 UART 上? 在这种情况下、常规 HS-SE 引导以及安全功能的潜在使用情况如何? 可以详细介绍一下这些标志吗?

3.--JTAG-禁用

假设使用此标志永久阻止稍后在 HS-SE 上解锁 JTAG 的可能性、我是否正确? 默认情况下、在 HS-SE 上禁用了 JTAG、但可能只有在不使用此标志时才可以解锁-我是对的吗?

4. pdk_j784s4_10_01_00_25/packages/ti/build/makerules 中的 k3_dev_mpk.pem

除了初步测试外、使用此 TI 虚拟密钥的原因是什么?

假设将创建自定义 SMP 密钥、 并生成最终的 final_certificate.bin 文件并将其包含在 Keywriter 中。 然后、整个 Keywriter 将由 make 准备并由 k3_dev_mpk.pem 签名。

但是、不清楚 HS-Keywriter FS 执行是否需要使用自定义 SMP 作为 k3_dev_mpk.pem (这对 HS-SE 有意义、但 Keywriter 并不专用于与 HS-SE...配合使用)。

我的问题是,我们是否可以使用这个虚拟密钥签署 Keywriter 最后包括我们的自定义 SMP 公共部分在 final_certificate.bin ? 或者、我们也应该使用 此自定义 SMP 对 Keywriter 签名(通过将其重命名为 k3_dev_mpk.pem)?

BR、

Dariusz Gasiorowski

Key =/home/ubuntu/ti-processor-sdk-rtos-j784s4-evm-10_01_00_04/pdk_j784s4_10_01_00_25/packages/ti/build/makerules/k3_dev_mpk.pem