主题:DRA821 中讨论的其他器件

工具/软件:

亲爱的 champ、

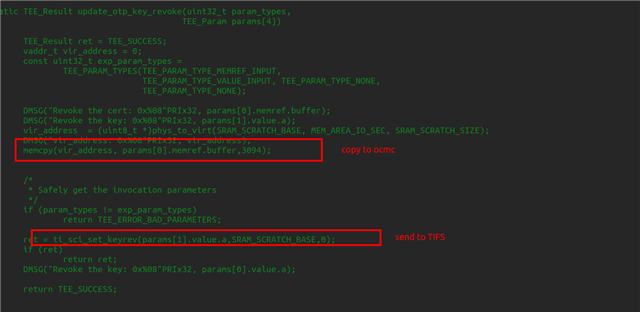

我的客户通过与 Sitara AE Hong Guan 合作、在 u-boot 中开发了密钥撤销功能。

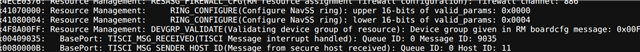

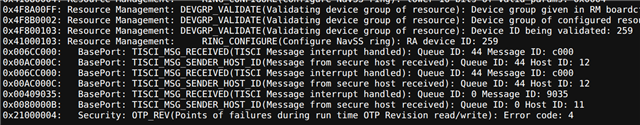

由于 SYSFW 中的 TISCI 从 DRA821 变为 AM64x 和 AM62x、因此在 DRA821 上的实现方式相同、因此我们需要借助一些帮助来实现相同的实现方式。

实施需要 OPTEE。

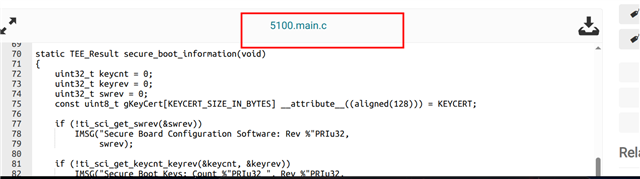

随附的文件是为 Sitara 器件创建的修改内容。

e2e.ti.com/.../5100.main.ce2e.ti.com/.../ti_5F00_sci.ce2e.ti.com/.../ti_5F00_sci.h

请帮助在 DRA821 上启用密钥撤销。

Br、Rich