工具与软件:

尊敬的 TI 员工:

我们已经使用 由"gen_keywr_cert.sh -g"生成的自定义密钥成功地烧写了电子保险丝。

目前、我们对如何应用密钥有一些疑问:

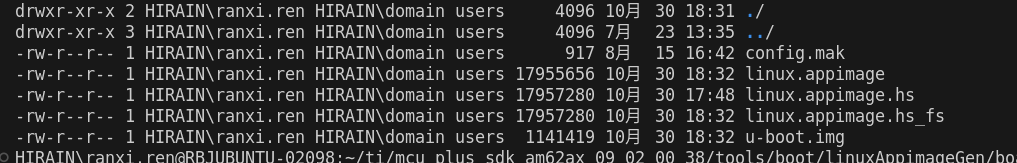

1.我将 smpk.pem 作为 custMpk.pem 和 custMpk.key 复制到 u-boot/board/ti/keys 中、然后我使用"openssl req -batch -new -x509 -key custMpk.key -out custMpk.crt"来生成 CRT 文件。

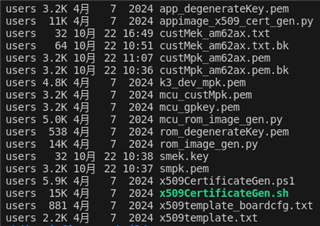

crt 文件的大小在某种程度上是不同的:(. bk 文件是 SDK 中的原始文件)这是正常的吗?

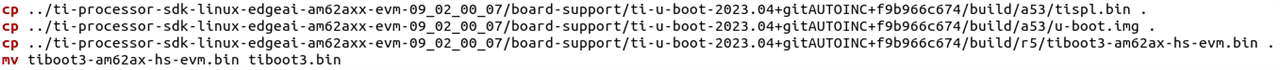

至于构建 u-boot、binman 进程似乎会注意到细节、所以我只需要收集这些文件、对吧?

2.对于 MCU+SDK、我再次将 smpk.pem 和 smek.key 作为 custMpk_am62ax.pem 和 custMek_am63ax.txt 复制到 MCU+SDK/tools/boot/signing 中。 同样、模糊的大小和编码是不同的:

我记得、我应该是一个256位的随机数。 我不知道默认 custMek_am62ax.txt.bk 为什么为64字节。

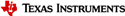

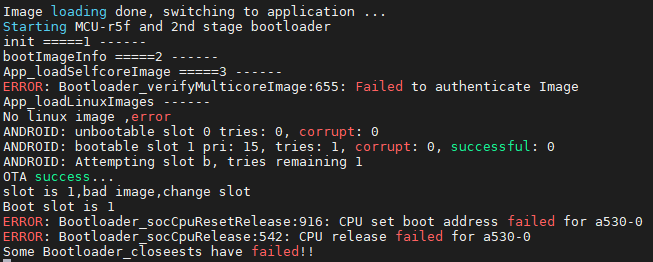

为了构建和收集输出、在修改 devconfig.mak 后、我计划将所有内容全部保存在 MCU+SDK 的根目录中、然后生成 hsm.appimage.hs 和 linux.appimage.hs。 这种方法是否正确?

此致、

黄靖杰