工具/软件:

您好:

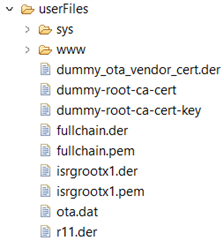

我目前使用的是 SimpleLink SDK 版本 7.10.00.13 进行通信。

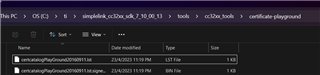

正如您在我的附件图片中所看到的,我当前的证书目录是非常旧的—它是 certcatalogPlayGround20160911.lst 从 2016 年。

但今天,服务器 (HiveMQ Cloud ) 使用 ISRG 根 X1 、只能从目录>=中接受 2017 年 。

现在、当我尝试连接时、我会得到:

SL_ERROR_BSD_ESEC_UNKNOWN_ROOT_CA →错误–468→我可能是因为我的目录太旧了?

我的问题是:

如何为 CC32xx 器件获取最新的 certcatalogProduct_20240320.lst 和.signed?

或者是否有更新的 Playground 目录,我可以使用?

或者我是否需要更新到已包含较新目录的较新 SimpleLink SDK?

目前、我的 SimpleLink SDK (7.10.00.13) 仍在安装 Playground 2016、这对于当今的服务器来说太旧了。

非常感谢。