主题中讨论的其他器件: UNIFLASH、 CC3100

我尝试通过 TLS 将 TI CC3200与 AWS IoT 内核连接:SSLv3_TLSv1_2,但响应“CA 文件错误”。 所遵循的步骤、

- 创建了 AWS IoT 项目并下载了证书 RootCA.pem、Device Certificate.pem 和 private.pem.key 文件。

- 根据我的 CC3200器件的要求,将证书格式更改为 DER 格式,使用的 openssl 命令,

- OpenSSL x509 -in 3c675stf21-certificature.pem.crt -out cert.der -outform der

- OpenSSL RSA -in 3c675stf21-private.pem.key -out private.der -outform DER

- OpenSSL x509 -输入 AWSRootCA.pem -输出 ca.der -输出器

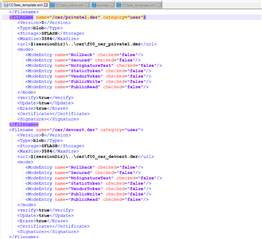

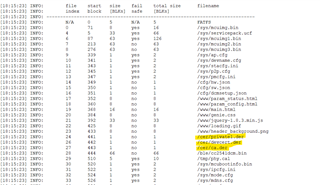

- 已刷新证书/cert/位置

- 证书顺序分配的私钥、设备证书和根 CA。 遵循示例()。

- TLS 连接失败,并响应“CA 文件错误。

- 已尝试使用转换的 DER 证书通过 MQTT FX windows 客户端应用程序打开连接,TLS 连接成功。

包含 DER 格式的证书。 参考资料遵循 https://git.ti.com/cgit/iotdev/aws-iot-device-sdk-embedded-c/tree/README_CC3200.md?h=v2.1.0-ti