尊敬的专家:

我的任务管理器看到器件进入 ITRAP 中断状态。 我们需要找到触发 ITRAP 的位置、首先看看 RPC、即 0x3654F0、这不是用户的 RAM/闪存地址。 它们应意外分支到 0x3654F0。

如何跟踪其代码分支到 0x3654F0 的位置?

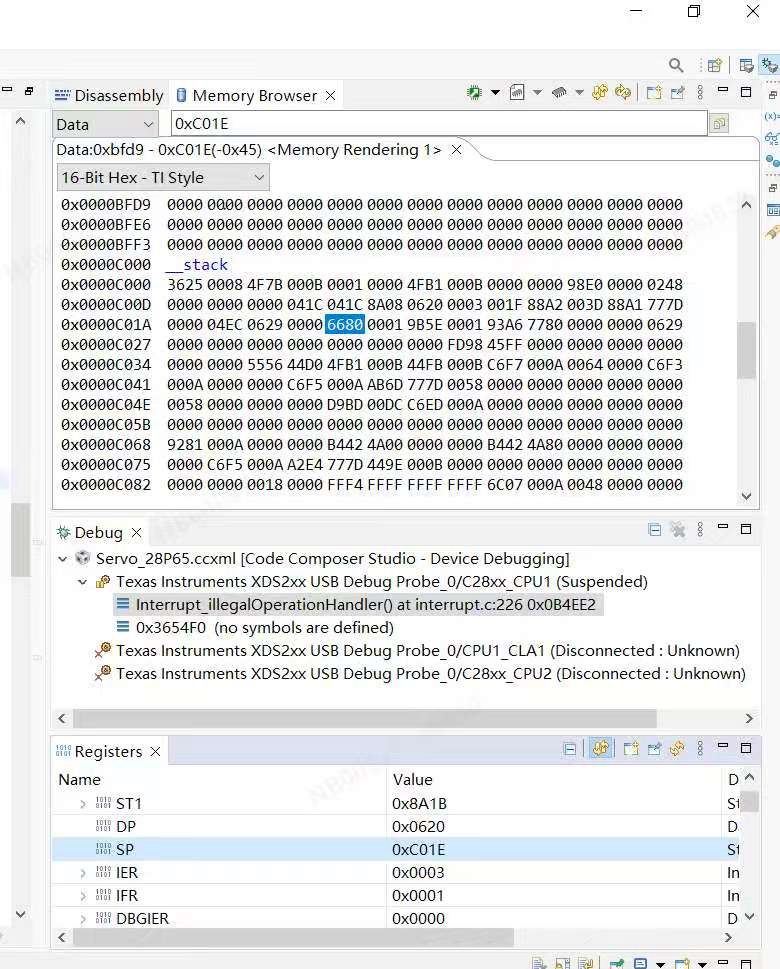

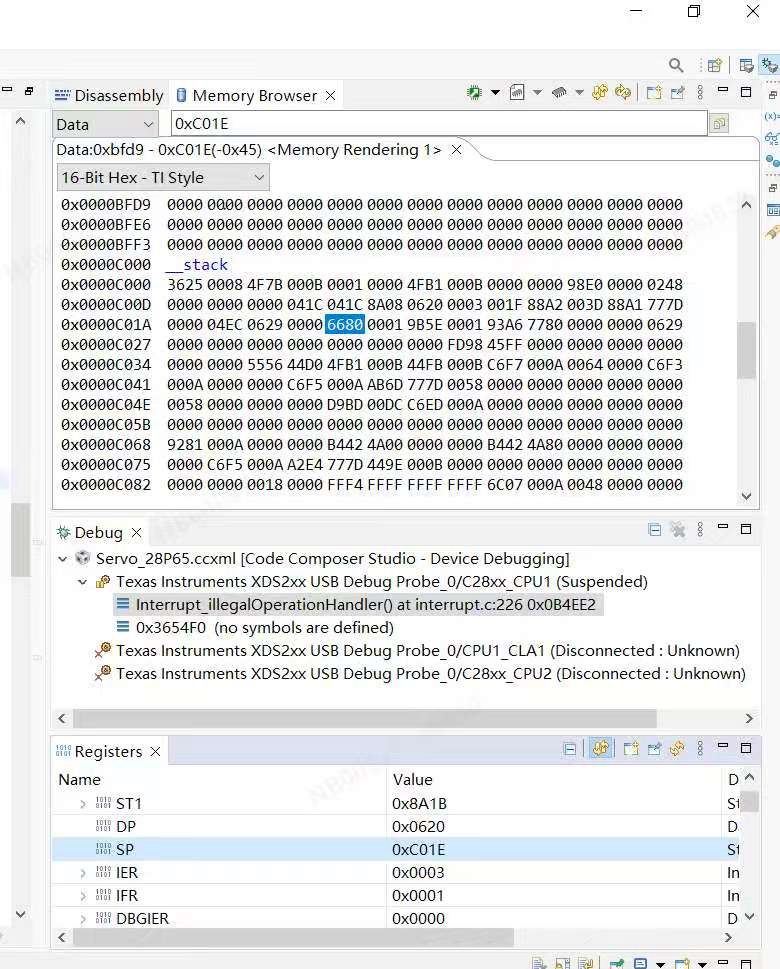

这种失败是扩散重现,所以我们不能通过代码找到它。 我们能否分析栈以找到它? 我将堆栈连接到此处

此致、

挂起

This thread has been locked.

If you have a related question, please click the "Ask a related question" button in the top right corner. The newly created question will be automatically linked to this question.

尊敬的专家:

我的任务管理器看到器件进入 ITRAP 中断状态。 我们需要找到触发 ITRAP 的位置、首先看看 RPC、即 0x3654F0、这不是用户的 RAM/闪存地址。 它们应意外分支到 0x3654F0。

如何跟踪其代码分支到 0x3654F0 的位置?

这种失败是扩散重现,所以我们不能通过代码找到它。 我们能否分析栈以找到它? 我将堆栈连接到此处

此致、

挂起

您好、

请参阅 “如何调试 ITRAP?“ 中找到

https://software-dl.ti.com/C2000/docs/c28x_interrupt_faq/html/index.html

谢谢

您好 Prathan、

文档的结尾只找到 ITRP 发生的位置、我们已经知道 ITRP 发生在 0x3654f0、我们需要找出代码跳转到此地址的原因。

该文件说:

另一种选择是查看堆栈。 当您采用非法指令陷阱时、寄存器会自动压入堆栈中、包括返回地址。 通过查看堆栈上的返回地址值、您可以找出 ITRAP 发生的位置。

您能否提供有关如何查看栈的更多详细信息? 您可以在上面找到堆栈屏幕截图。 我们通过查看 RPC 寄存器而不是栈来找到 ITRAP 的位置、我们不知道如何分析栈内容。

此致、

挂起

您好、

有关相同主题、请参阅以下主题:

谢谢