主题中讨论的其他器件:SysConfig、

工具/软件:

尊敬的 TI 专家:

我正在使用 MCU SDK:mcu_plus_sdk_am64x_11_00_00_15和 SysConfig: sysconfig_1.22.0

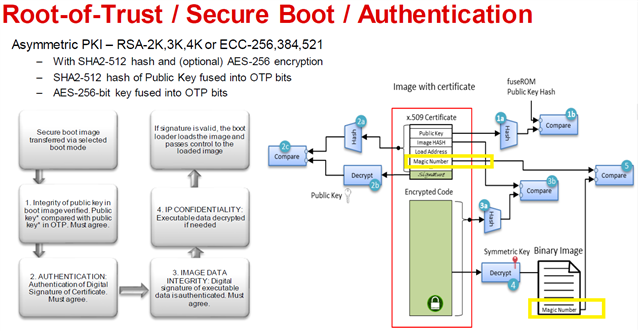

Q1:在"AM64x 安全概述"的培训 ppt 中、有一个"魔法编号"验证步骤、下面以黄色圈出。

但我没有看到"appimage_x509_cert_gen.py"中没有任何"宏编号"配置、能帮我确定它在哪里吗?

问题2:TI FEK 公钥的"优先密钥"存储在哪里? OTP 或 DMSC 的 SYSFW 中?

我看到 TI-FEK 公钥存储在 OTP 中、并且是脚本所必需的、我想知道相应的私钥存储在哪里? 如果是在 SYSFW 中、且 SYSFW 存储在外部闪存中、则存在潜在的安全问题吗?