主题:DRA821 中讨论的其他器件

工具/软件:

亲爱的 champ、

我的客户在安全方面拥有丰富的经验、并分别在 TI AM62x 和 AM64x 上通过安全启动完成了开发。

客户使用 HSM 机进行密钥存储和签名、因此他们创建了从 HSM 获取私钥的过程、并顺利与 AM62x 和 AM64x 配合使用。

TI 签名示例在计算机中使用私钥存储区、这在实际用户案例中是不现实的。

现在、客户提出的问题是关于 Jacinto 和 Sitara 产品在过程或符号方面的差异、这可能是创建最终映像时缺少或不同的部分。

根据通过 UART 引导解析的日志、已成功将 OTP 密钥写入器编程到 DRA821 中。

如果可能、请帮助检查任何步骤是否缺失或不正确。

其次、如果我们无法通过 e2e 找到根本原因、我们希望安排远程桌面会议以虚拟方式检查过程。

您可以随时建议您查看的任何信息或可能的日志。 如果没有太多日志、描述该问题会有点困难。 谢谢!

客户步骤:

- 创建 J7200 final_certificate.bin(方法与 Am62x 和 Am64x 相同)

- 请参阅 MCU SDK 的./pdk_j7200_11_00_00_21/packages/ti/boot/keywriter/x509cert/final_certificate.bin

- cd pdk_j7200_11_00_21/packages/ti/build/

- 设置 keywriter_img_combined board=j7200_evm

- 由/home/alvin/ti_j7200_otp/pdk_j7200_11_00_00_21/packages/ti/boot/keywriter/binary/j7200/keywriter_img_combined_j7200_release.tiimage 引导(UART 引导模式)

- 获取 J7200 HSFS -> HSSE 的消息

----------------------------

SOC ID 标头信息:

----------------------------

NumBlocks :[2]

----------------------------

SOC ID 公共 ROM 信息:

----------------------------

SubBlockId : 1.

SubBlockSize : 26

DeviceName : j7vcl

DeviceType :HSSE

DMSC ROM 版本 :[0、2、1、1]

R5 ROM 版本 :[0、2、1、1]

----------------------------

SOC ID 安全 ROM 信息:

----------------------------

SEC SubBlockId :2.

第 166 章,我是你的女人

次级优先级 : 0

安全密钥版本 :1.

安全密钥计数 :2.

SEC TI MPK 哈希 :04a0cc3e38a1aa0a31fad2423895bfc21ffc7da765dff4aa6e0991fb6e197442ae4d3becef35fe5ed4b63abbcc45c3ecc5ecc5ce97ad552fb882fc0008e5e2

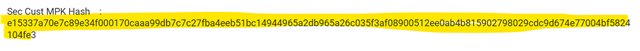

SEC 客户 MPK 哈希 :e15337a70e7c89e34f000170caa99db7c7c27fba4eeb51bc14944965a2db965a26c035f3af08900512ee0ab4b815902798029cdc9d674e77004bf58241043

SEC 唯一 ID :a214e17fefa9e4c55f992e2b4c61b3bc61c724737fe40c7bf8e2646d7648d

Q1:只需替换文件“final_certificate.bin" keywriter_img_combined_j7200_release.tiimage“ keywriter_img_combined_j7200_release.tiimage 就会刻录我的公钥哈希?

问题 2:我通过 ti-fs-firmware-j7200_sr2-hs-cert.bin、ti-fs-firmware-j7200_sr2-hs-enc.bin 为 HSSE 构建 uboot、并使用私钥 (final_certificate.bin) 签名 、但它不起作用(没有日志消息)。 步骤与 J7200 HSFS 相同。

Q3:如何确保“安全客户 MPK 哈希“?

Br、Rich