主题中讨论的其他器件:UNIFLASH、

工具与软件:

我使用 CC2538-BSL python 串行线下载应用程序来刷写 CC1312、效果非常好。

但是、使用该选项对 CC1314进行编程是行不通的。 进一步分析表明、intelhex python 软件包是

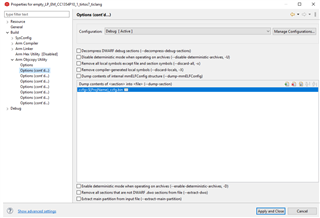

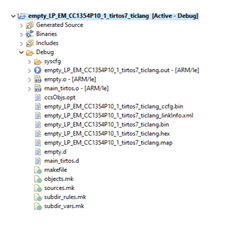

这是一个负责任的软件。 这很可能是因为 CCS 生成包含两个段的十六进制文件。

1个代码和2个 CCFG 数据。 这会导致 HEX2BIN 工具和 cc2538-BSL.py 中包含的函数挂起。

cc1314中的映射与 cc1312的不同、cc1312将 code+ccfg 视为一个地址范围、

cc1314将代码视为一个范围、将 CCFG 视为另一个范围。

因此、除非使用 intelhex python 软件包创建一些 desicion 来处理多个、否则这种方法不起作用

地址范围。 这目前不包括可在 Linux 上作为更新工具的 CC2538-BSL。

此致、

Gullik